2FA: Mit diesen Tipps sind Deine Konten sicher

Zwei-Faktor-Authentisierung: Mit diesen Tipps sind Deine Konten sicher

Die Zwei-Faktor-Authentisierung gilt als besonders sichere Form der Authentifizierung, hat aber auch Schwachstellen, die Du mit unseren Tipps schließen kannst.

Was ist die Zwei-Faktor-Authentisierung ( 2FA) genau?

Der Name 2FA leitet sich von der Tatsache ab, dass hierbei als Identitätsnachweis zwei Faktoren erforderlich sind, um Zugang zu einem Konto, einem Netzwerk oder einem Programm zu erhalten. Damit liegt eine spezielle Variante der sogenannten Multi-Faktor-Authentisierung vor. Bei einem Faktor handelt es sich um ein spezielles Sicherheitsmerkmal. Dieses kann aus den Bereichen Besitz, Biometrie oder Wissen stammen.

Faktoren aus dem Segment Besitz beziehen sich meistens auf einen speziellen Stick oder das Smartphone eines Zugangsberechtigten. Auf dieses sendet der jeweilige Dienst dann eine Nachricht, die für den Zugang erforderlich ist. Typische biometrische Faktoren sind hingegen personenspezifische Merkmale wie Fingerabdruck, Iris oder Gesicht. In der Kategorie Wissen sind es Passwort und PIN typische Merkmale.

Um eine höhere Schutzwirkung zu entfalten, sollten bei der 2FA die Faktoren unbedingt aus verschiedenen Segmenten stammen. Das Verfahren genießt so einen guten Ruf, dass es nicht nur eine immer stärkere Verbreitung findet. In einigen besonders sensiblen Bereichen – etwa beim Online-Banking – ist es sogar vorgeschrieben. Tatsächlich ist die Schutzwirkung auch höher als bei den meisten klassischen Authentifizierungen, die nur einen Faktor abfragen. Dennoch gibt es Angriffsmöglichkeiten, die Hacker nutzen können, um Zugang zu erhalten. Diese wollen wir im Folgenden nicht nur betrachten, sondern auch ausführen, wie Du Dich am besten schützen kannst.

-

„Man in the Middle“-Attacke durch Phishing

Dass sich Hacker zwischen Nutzer und dessen Konto drängen – Fachleute sprechen hier vom „Man in the Middle“ – ist eine bekannte Problematik. Deshalb gibt es auch Verfahren, die dies effektiv verhindern sollen. Die größte Bedeutung hat in diesem Zusammenhang derzeit wohl TLS. Die Abkürzung steht für „Transport Layer Security“. Eine TLS-Verbindung soll gewährleisten, dass sich niemand in die Kommunikation mogeln kann, um Zugang oder sensible Daten zu erhalten. -

Hacker versuchen aber, TLS-Verbindung durch Phishing zu umgehen. Dafür verwenden sie gefälschte Nachrichten und Webseiten, die scheinbar von einem seriösen Unternehmen stammen. Hier sollen Nutzer dann ihre Zugangsdaten eingeben. Wer darauf hereinfällt, liefert Hackern sensible Informationen frei Haus. Das können nicht nur Benutzernamen und Passwort, sondern auch 2FA-Codes sein. Cyberkriminelle nutzen diese Daten in der Regel, um direkt Zugang zu erhalten und an Dein Geld zu kommen. Denn viele Codes sind nur kurze Zeit gültig.

-

Der wirksamste Schutz besteht darin, Phishing-Webseiten und -Nachrichten direkt als solche zu identifizieren. Hierzu gibt es hilfreiche Ratgeber. Klicke am besten nicht auf Links in Nachrichten, die Du erhältst. Das gilt besonders – aber nicht nur – wenn Du den Absender nicht persönlich kennst. Lege Dir zudem für sensible Webseiten, wie dem Zugang zu Deinem Online-Banking-Konto, ein Lesezeichen in Deinem Browser an. Nutze dieses, wenn Dir Deine Bank vermeintlich eine Nachricht sendet und Dich auffordert zu reagieren.

-

„Man in the Browser“-Zugriffe via Malware

Schadsoftware – sogenannte Malware – kann sich auch direkt auf Deinem Computer einnisten. Da hier oft der Browser das Ziel ist, sprechen Experten hier auch vom „Man in the Browser“. Das ist besonders perfide. Denn diese Programme sind in der Regel so lange inaktiv, bis Du eine bestimmte Webseite aufrufst. So könnte Malware aktiv werden, wenn Du Dich in Dein Online-Banking-Konto einloggst und eine Überweisung mit 2FA-Codes autorisieren möchtest. -

Auf dem Bildschirm scheinen alle Angaben korrekt zu sein, sodass Nutzer diese in der Regel mit PIN oder Einmal-Passwort bestätigen. Die Malware ist aber in der Lage, Empfänger und Betrag zu verändern, ohne dass dieses zunächst auf dem Display erscheint. Programme, die so oder ähnlich vorgehen, sind etwa Carberp, Emotet, Shylock, SpyEye oder Zeus.

-

Am besten verhinderst Du, dass Schadsoftware überhaupt auf Deinen Computer kommt. Installiere keine Programme, die unseriös erscheinen und verzichte auf fragwürdige Quellen beim Bezug von Software. Zudem solltest Du regelmäßig einen Anti-Malware-Scanner verwenden. Bei Aufträgen im Online-Banking senden zudem viele Kreditinstitute vor der Ausführung noch einmal alle Daten zur Kontrolle. Wirf einen genauen Blick, ob hier Kontonummer bzw. IBAN mit Deinen Eingaben übereinstimmen.

-

„Malware as a Service“: diebische Malware

Malware kann aber noch raffinierter agieren. Ein mögliches Einfalltor ist hier die Bequemlichkeit von Nutzern im Zusammenspiel mit Cookies. So gestatten viele Dienste Browsern im Rahmen einer 2FA sensible Zugangsdaten zu speichern. Das beschleunigt zwar den Zugriff und erhöht den Komfort für Nutzer. Schließlich musst Du künftig die gesicherten Informationen nicht mehr von Hand eingeben. Gleichzeitig lässt sich so aber ein Faktor bei der Authentifizierung aushebeln. Das senkt wiederum das Sicherheitsniveau. -

Wenn Du der Speicherung zustimmst, legen Dienst bzw. Browser ein Authentifizierungs-Cookie auf Deinem Computer ab. Zwar enthält dieser die sensiblen (Anmelde-)Daten nur in codierter Form. Allerdings ist die Entschlüsselung nicht unmöglich. Wie kommen Hacker aber nun an den Cookie? Dafür sorgen sogenannte Info-Stealer wie Lumma. Einschlägige illegale Foren preisen die Malware auch als „Malware as a Service“ an.

-

Auch hier hilft ein gutes Anti-Malware-Programm weiter, damit die Schadsoftware gar nicht erst auf Deinen Rechner gelangt. Dieses solltest Du unbedingt ständig aktuell halten. Zusätzlich empfehlen wir die manuelle Eingabe von Faktorinformationen. Das entspricht aus gutem Grund auch der Standardeinstellung. Das mag zwar nicht ganz so komfortabel sein. Es ist aber deutlich sicherer.

-

„Social Engineering“: durch Täuschung sensible Informationen erhalten

Bisher verlief das Hacking eher anonym. Was aber ist, wenn sich Hacker Deinen Benutzernamen und vielleicht sogar Dein Passwort über Malware oder das Darknet verschafft haben? Schließlich benötigen sie noch die Informationen für den zweiten Faktor. Hier wird es oft persönlicher. Dabei spielt oft „Social Engineering“ eine wichtige Rolle. -

Hierbei handelt es sich um eine bewährte Methode, bei der Kriminelle Menschen durch Manipulation und Täuschung dazu bringen, vertrauliche Informationen preiszugeben. Hierzu kann beispielsweise ein Anruf beim Opfer dienen. Täter geben sich dabei oft als Mitarbeiter einer Bank aus, die Sicherheitsinformationen benötigen. Als Erklärung schieben sie dann häufig die Einführung neuer Sicherheitstechniken vor. Angeblich seien dafür aber Authentifizierungscodes erforderlich. Ist das potenzielle Opfer noch unsicher, versuchen die Cyberkriminellen meistens durch – gestohlene – Benutzernamen oder Passwörter sich das Vertrauen zu erschleichen. Gelingt das, nutzen die Kriminellen die erlangten Daten direkt, um Geld auf ihre Konten zu überweisen.

-

Gib keine sensiblen Daten ungesichert am Telefon oder über andere Kommunikationskanäle weiter. Das gilt natürlich auch für 2FA-Codes und -Freigaben. Praktisch alle seriösen Kreditinstitute erklären immer wieder, dass ihre Mitarbeiter niemals solche Informationen via Telefon, Chat & Co abfragen.

-

„SIM-Hijacking“: Vorsicht! Anderer Empfänger unter dieser Nummer

Früher war es eine bewährte Praxis, nur kurzzeitig gültige Einmalpasswörter via SMS zu versenden. Was sollte auch schon passieren? Immerhin gehörte die Telefonnummer, an die der Zugangscode ging, doch zum Handy der berechtigten Person. Dann räumten aber Kriminelle zahlreiche Konten leer, die mit dieser Methode geschützt waren. Der Schaden ging in die Millionen. Der Trick, den sie benutzten, ist heute als „SIM-Hijacking“ oder „Sim-Swapping“ bekannt. -

Bei dieser betrügerischen Masche verschaffen sich Cyberkriminelle Zugang zur SIM-Karte des Opfers. Das passiert aber in der Regel nicht durch den Diebstahl des Handys mit eingelegter Karte. Täter wenden sich stattdessen an den jeweiligen Mobilfunkanbieter und bitten diesen, eine neue SIM-Karte bzw. e-SIM zu versenden. Als Erklärung behaupten sie, das Handy sei gestohlen oder verloren gegangen. Besonders einfach machen es ihnen Mobilfunkanbieter, die Karten an neue Adresse verschicken. Aber auch beim Versand an die reale Adresse des Opfers lassen sich Briefe abfangen oder aus dem Briefkasten fischen.

-

Um das „SIM-Hijacking“ erfolgreich durchzuführen, müssen Kriminellen bei einer 2FA Daten wie Log-in oder Passwort des Opfers bereits bekannt sein. Wie geschildert, gibt es hier aber dafür diverse Methoden. Du solltest für die 2FA nicht auf eine SMS mit Einmalpasswort setzen. Denn mit etwas krimineller Energie erhalten Täter hier recht einfach Zugang zu Deinen Konten.

-

SMS & E-Mail: unsichere Faktoren bei einer 2FA

Leider ist die SMS nicht der einzige unsichere Faktor, den Kriminelle bei einer 2FA ausnutzen. Auch die E-Mail ist nicht in jedem Fall empfehlenswert. Du kannst diesen Faktor zur Not nutzen, wenn Du auch Dein Postfach durch eine 2FA mit sicheren Faktoren vor den Zugriffen Unbefugter effektiv geschützt hast. Allgemein solltest Du aber Faktoren auswählen, die eine höhere Sicherheit bieten und es potenziellen Hackern – bei vertretbarem Aufwand – immer so schwer wie möglich machen. -

Eine besondere Schwachstelle, die Cyberkriminelle gerne ausnutzen, sind schwache Back-up-Faktoren. Zahlreiche Dienste ermöglichen es Nutzern in diesem Zusammenhang, auf alternative Authentifizierungsfaktoren auszuweichen. Solche Faktoren zu hinterlegen, ist grundsätzlich sinnvoll. Vielleicht ist das Handy gerade nicht aufgeladen oder es liegt ein technischer Defekt vor.

-

Das Problem besteht darin, dass auch Hacker auf diese alternativen Anmeldeoptionen zurückgreifen können. Dementsprechend können sie auch versuchen, statt eines starken Faktors einen schwachen Alternativfaktor zu knacken. Dann ist Dein Konto schnell kompromittiert und möglicherweise bald leer geräumt. Denn die Kette – und damit der Schutz Deines Kontos – ist nur so stark wie das schwächste Glied. Damit Du keine bösen Überraschungen erlebst, bewerten wir im folgenden Abschnitt die gebräuchlichsten Faktoren bei einer 2FA.

So gut schützen einzelne Faktoren bei einer 2FA

Um Dir eine bessere Orientierung zu geben, welchen Schutz verschiedene Faktoren bieten, teilen wir diese in drei Gruppen ein, nämlich:

- Faktoren mit hohem Sicherheitsniveau

- Faktoren mit mittlerem Sicherheitsniveau

- Faktoren mit niedrigem Sicherheitsniveau

Du solltest, wenn möglich, stets Faktoren wählen, die möglichst viel Schutz bieten und solche mit niedrigem Sicherheitsniveau konsequent meiden.

Faktoren mit hohem Sicherheitsniveau

Hardware-Token, die Du aus relativ kurzer Entfernung mit dem jeweiligen Gerät verbinden musst, sind als zweiter Faktor im Rahmen der 2FA unserer Meinung nach das Nonplusultra. Da hier leistungsfähige kryptografische Verschlüsselungen im Rahmen der Authentifizierung zum Einsatz kommen, gewähren sie ein Maximum an Schutz. Zudem laufen mit ihnen klassische Phishing- oder Man-in-the-Middle-Attacken ins Leere. Das liegt daran, dass die Schlüssel selbst niemals geteilt oder online gespeichert werden.

Hardware-Tokens lassen sich meistens via Bluetooth, NFC oder USB verbinden. Die Nutzung funktioniert denkbar einfach. Die Token lassen sich auch bequem mit einem Smartphone verwenden, ohne dass Schwächen wie beim SMS-Versand eines Passworts entstehen. Zum Einsatz kommen in der Regel die offenen Standards U2F (Universal 2nd Factor) oder FIDO2 (Fast Identity Online 2). Ein bekannter Sicherheitstoken ist YubiKey, den das Unternehmen Yubico entwickelt hat.

Faktoren mit mittlerem Sicherheitsniveau

Viel Schutz bieten auch Passkeys. Sie basieren auf kryptografischen Schlüsselpaaren – nämlich einem privaten und einem öffentlichen Schlüssel. Die Sicherheit des Passkeys ist besonders groß, wenn er als harter Faktor konfiguriert ist.

So funktioniert die Einrichtung von Passkey bei freenet.de.

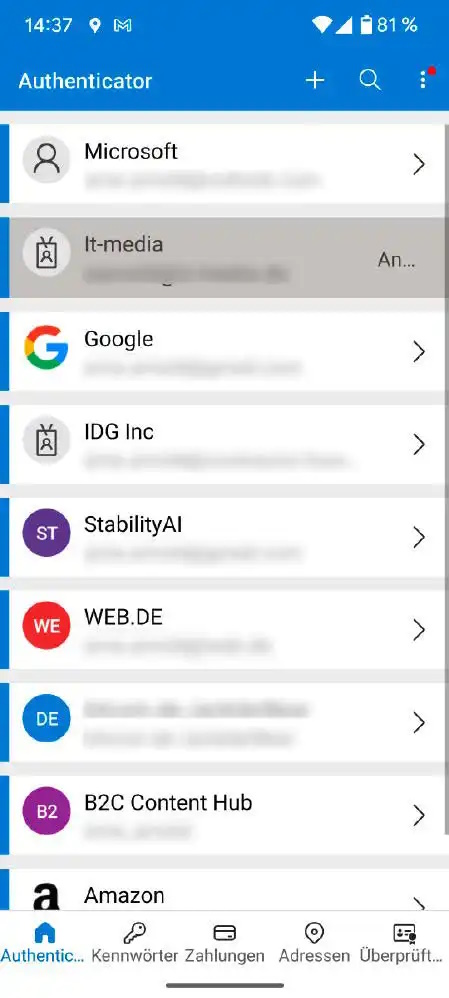

Relativ sicher ist auch das App-basierte Einmalpasswort (One-Time Password). Dabei handelt es sich um eine automatisch erzeugte Zeichenfolge, die Nutzer lediglich für eine einzelne Sitzung oder Transaktion authentifiziert. Ein Einmalpasswort (OTP) ist eine automatisch generierte, numerische oder alphanumerische Zeichenfolge, die einen Benutzer für eine einzelne Transaktion oder Anmeldesitzung authentifiziert. Die Generierung erfolgt in der Regel durch spezielle Authentifizierungs-Apps. Verbreitet sind in diesem Zusammenhang vor allem der Aegis Authenticator sowie der Google Authenticator. Auch wenn es sich um die sicherste Faktorvariante mit Einmalpasswort handelt, ist die Anfälligkeit gegen Phishing-Attacken eine relevante Schwachstelle.

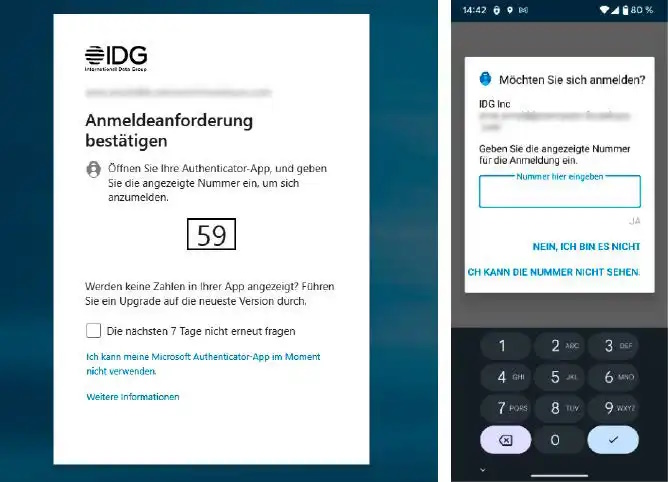

Ein mittleres Sicherheitsniveau bieten auch Push-Benachrichtigungen. Hier erhalten Nutzer eine Benachrichtigung über eine Authentifizierungs-App – etwa Microsoft Authentificator – auf ihr Mobiltelefon zugeschickt. Dieser müssen sie zustimmen, um den gewünschten Vorgang zu initiieren. Weil hier eine direkte Nutzerinteraktion erforderlich ist, bietet dieser Faktor insgesamt einen guten Schutz. Ein Schwachpunkt sind jedoch Hacks via Social-Engineering.

Biometrische Merkmale sind als Faktor seit Jahren in verschiedenen Kontexten weit verbreitet. Hier gibt es zahlreiche Varianten vom Fingerabdruck bis zur biometrischen Kamera. Allerdings ist das Sicherheitsniveau nicht immer ganz so hoch, wie Nutzer glauben. So lassen sich Fingerabdrücke mit etwas Aufwand fälschen, wenn Kriminelle mit dem Opfer in Kontakt stehen. Alte biometrische Kameras ließen sich zudem mit Fotos überlisten, was bei neuen Modellen aber nicht mehr funktioniert.

Faktoren mit niedrigem Sicherheitsniveau

Beim E-Mail-basiertem Einmalpasswort erfolgt der Versand des Passworts via E-Mail an den Benutzer. Das ist nicht nur relativ unsicher, weil Phishing-Attacken immer wieder auf Konten bei E-Mail-Diensten zielen. Der Transport erfolgt in der Regel auch über unsichere Netzwerke, sodass oft zahlreiche Parteien mitlesen können.

Wie bereits angedeutet, ist auch das SMS-basierte Einmalpasswort kein sicherer Faktor. Dabei droht nicht nur die Gefahr des „SIM-Hijacking“. Auch „Man in the Middle“-Attacken sind möglich.

Die wichtigsten Tipps für eine sichere und effiziente 2FA

- Bereite Dich auf Notfälle vor, indem Du mehrere Codes erstellst, ausdruckst und sicher aufbewahrst. Ein paar von diesen Codes solltest Du zudem unterwegs immer bei Dir haben, um schnell reagieren zu können.

- Entscheide Dich für eine Authentifizierungs-App mit integrierter Backup-Funktion. Das erleichtert die Migration auf ein neues Smartphone und spart viel Zeit, da die Neueinrichtung der 2FA-Dienste so entfällt.

- Aktiviere in Deinen Konten mehrere sichere 2FA-Optionen. So hast Du immer noch Zugriffsmöglichkeiten, wenn ein technischer Defekt vorliegt oder Du doch gerade keinen Code zur Hand haben solltest.