Darknet: Was es ist und wie Du es nutzen kannst

Viele Mythen ranken sich um das Darknet, das als Tummelplatz für Kriminelle gilt. Dabei dürfen alle das Darknet nutzen, die Wert auf größtmögliche Anonymität legen.

Das Darknet: Anonyme Kommunikation im Netz

Die meisten von uns nutzen einen Internetbrowser wie Firefox, Edge oder Opera, um im Internet zu surfen. Diese Browser bieten viele Möglichkeiten, um Informationen und Daten auszutauschen. Doch das Internet kann noch viel mehr und so wird durch reguläre Browser nur ein Bruchteil des Machbaren genutzt. Wer so anonym wie möglich im Netz unterwegs sein möchte, braucht das Darknet. Dieses zieht jedoch auch Kriminelle an wie das Licht die Motten: Gehandelt werden im Darknet Medikamente, Drogen, Waffen, falsche Dokumente und mehr. Schon vielfach haben die Medien darüber berichtet, wie das Darknet für kriminelle Machenschaften genutzt wurde. Auch in Filmen und Fernsehserien spielt das „dunkle Netz“ immer wieder eine Rolle. Doch was steckt wirklich dahinter? Kann es nur mit Verbrechen in Verbindung gebracht werden?

Wer unerkannt im Internet surfen möchte, ist auf das Darknet angewiesen. Hier gibt es sogenannte Anonymisierungsdienste, die die eigenen Internetaktivitäten verschleiern. Der Nutzer muss während des Surfens keine persönlichen Daten eingeben, loggt sich nirgends ein und hinterlässt auch keine E-Mail-Adresse. Ein solches Anonymisierungsnetzwerk ist „Tor“. Dahinter versteckt sich aber nicht nur eine Art Tarnkappe für das Surfen, sondern auch ein Teil des Darknets, entsprechende Webseiten sind über das normale Internet nicht zugänglich und finden sich auf speziellen Tor-Servern.

Mit Tor im Darknet aktiv sein

Tor ist nur die Abkürzung für The Onion Router, was übersetzt so viel wie „Zwiebel-Router“ bedeutet. Gemeint ist damit eine Art Zwiebelschalenprinzip, wie es jeder von der Bekleidung kennt. Eine Schicht, darüber eine weitere und noch eine usw. Im Internet werden natürlich keine Schichten übereinandergelegt, vielmehr geht es um das ständige Weiterleiten von Datenpaketen an verschiedene Rechner, die als Nodes bezeichnet und zufällig ausgewählt werden. Am Ende steht ein Endknoten („Exit Node“), über den die Daten ins offene Internet gelangen. Durch diese verschiedenen zufälligen Weiterleitungen können die Daten nicht mehr zurückverfolgt werden. Zudem sind sie besonders gesichert, damit sie auch unterwegs nicht ausgelesen werden können. Eine mehrfache Verschlüsselung stellt sicher, dass das Zwiebelschalenprinzip eingehalten wird. Jeder Node entschlüsselt stets nur eine Schicht. Damit sieht das Datenpaket, das bei einer Node ankommt, ganz anders aus als das, welches danach weitergeleitet wird.

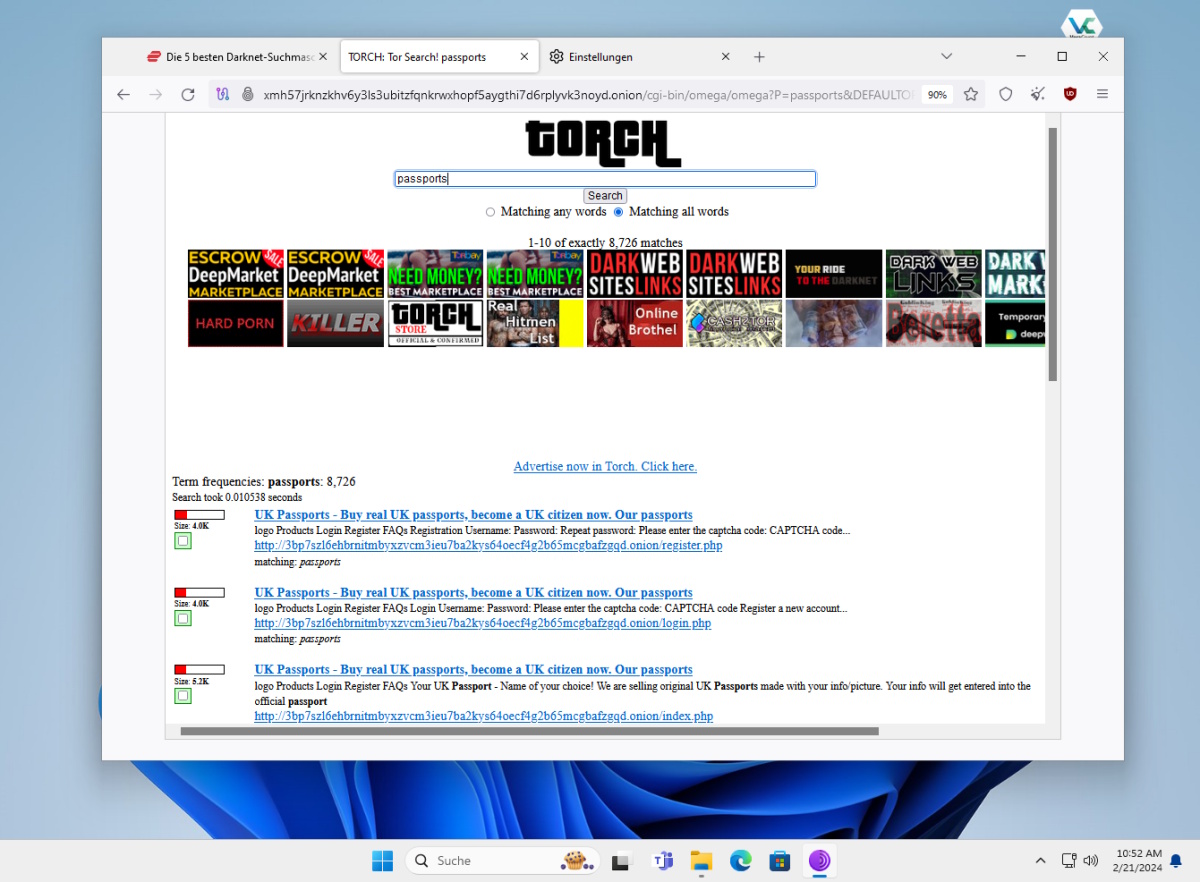

Durch diese Verschlüsselung wird das Verstecken von Internetseiten und Webadressen erst möglich. Die Daten, die hier versteckt werden, lagern auf Webservern, die wiederum in das Tor-Netz eingebunden sind. Die Verschlüsselung erlaubt nur noch die Decodierung von Adressen, die über spezielle Verbindungsknoten im Tor-Netz laufen. Angehängt wird dabei eine fiktive Domain-Endung wie zum Beispiel „.onion“, bekannt werden diese Domains über einschlägige Portale. Zu diesen gehört unter anderem Hidden-Wiki, auch Haystack, Torch und Ahmia zählen zu den editierbaren Verzeichnissen, die von einer Community verwaltet werden.

Beim Anklicken des verschlüsselten Links mit der Onion-Endung erfolgt die Weiterleitung der Anfrage über verschiedene Rechner. Am Ende wird diese an einen Verbindungsknoten gesandt, der wiederum die echte Adresse des Webservers kennt. Die Weiterleitung erfolgt nicht an einen Exit-Node! Der Knotenpunkt am Ende fordert die Daten vom Server und leitet sie an den Benutzer weiter. Mit den üblichen Mitteln und Methoden ist nicht herauszufinden, wo sich der Server befindet und von wo die Daten kamen. Filesharing-Dienste wie BitTorrent sind über das Tor-Netzwerk aber genau aus diesem Grunde nicht sinnvoll nutzbar.

Risiko Darknet

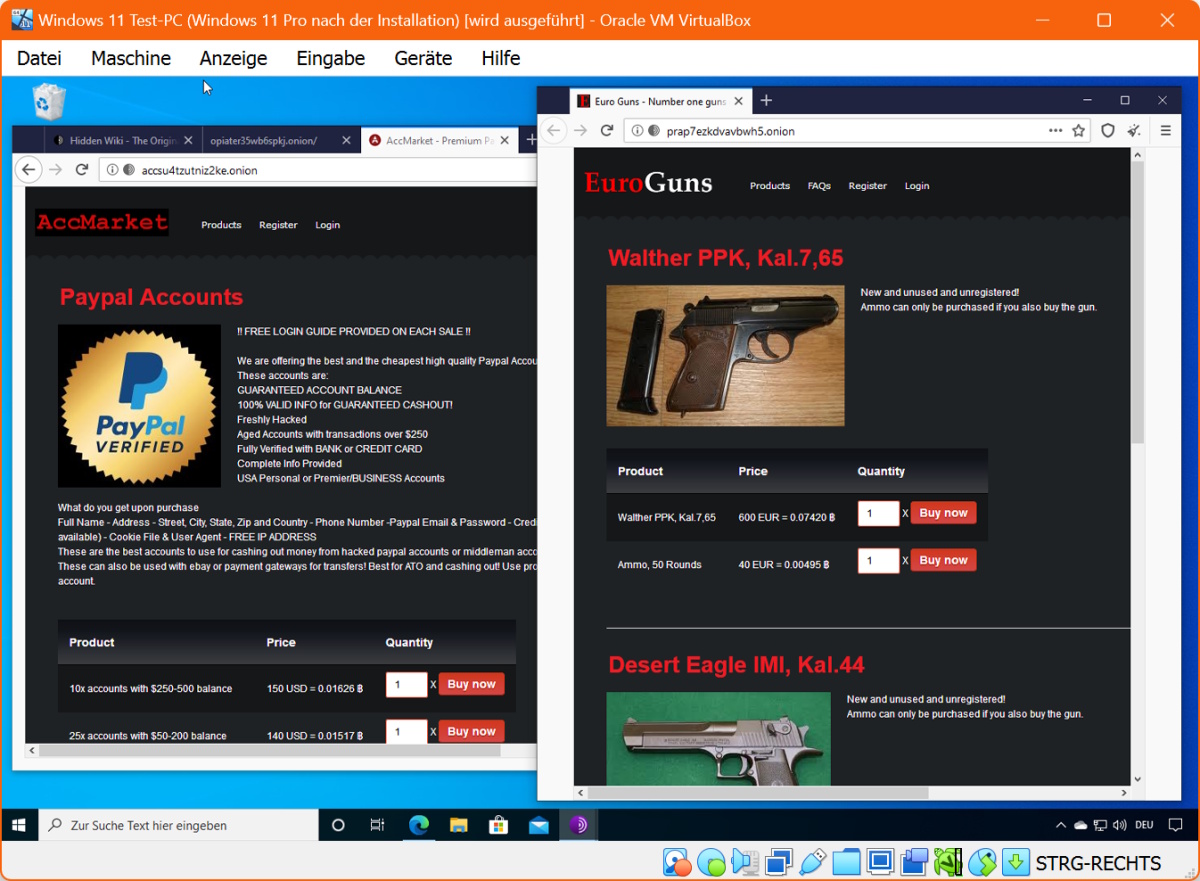

Verzeichnisse wie das Hidden-Wiki sind nicht zensiert und zeigen, dass im Darknet wohl alles möglich und erlaubt ist. Im Umlauf sind dort unter anderem gestohlene Daten von Kreditkarten, es geht um gehackte PayPal-Konten und Drogen aller Art. Auch mit Raubkopien wird gehandelt. Im Darknet gibt es nichts, was es nicht gibt, ganz egal, ob dies legal oder nicht erlaubt ist. Werden Leistungen in Anspruch genommen oder Waren gekauft, erfolgt die digitale Bezahlung meist mit Bitcoins. Auch diese sorgt für maximale Anonymität und dafür, dass der Zahlungsfluss nicht nachvollziehbar ist. Wer hier ansetzen und Verbrecher aufspüren will, stößt sehr schnell an die Grenzen des Nachvollziehbaren. Häufig wird der Tor-Browser für Windows genutzt, wobei sich dieses Programm auch in einer virtuellen Maschine einspielen lässt. Nutzer versuchen damit zu verhindern, dass sie bei ihren Darknet-Aktionen nachverfolgbare Spuren hinterlassen.

So kannst auch Du Tor nutzen

Auch wenn das Darknet für allerlei kriminelle Aktivitäten genutzt wird, ist das Tor-Programm doch nicht illegal. Es kann auch jedem, der keine betrügerischen Absichten verfolgt, dazu dienen, völlig anonym im Internet zu surfen. Im Dialogfenster wird daher einfach auf „Mit Tor verbinden“ geklickt, danach auf „Verbinden“. Möglicherweise dauert es einige Minuten, bis die Verbindung hergestellt werden kann. Klickst Du nun auf „Konfigurieren“, kannst Du verschiedene Einstellungen vornehmen. Diese sind jedoch nur dann relevant, wenn Du über einen Proxy-Server online gehst oder wenn Du Tor zum Beispiel in Ägypten nutzt. Dort ist die Nutzung des Tor-Browsers normalerweise blockiert.

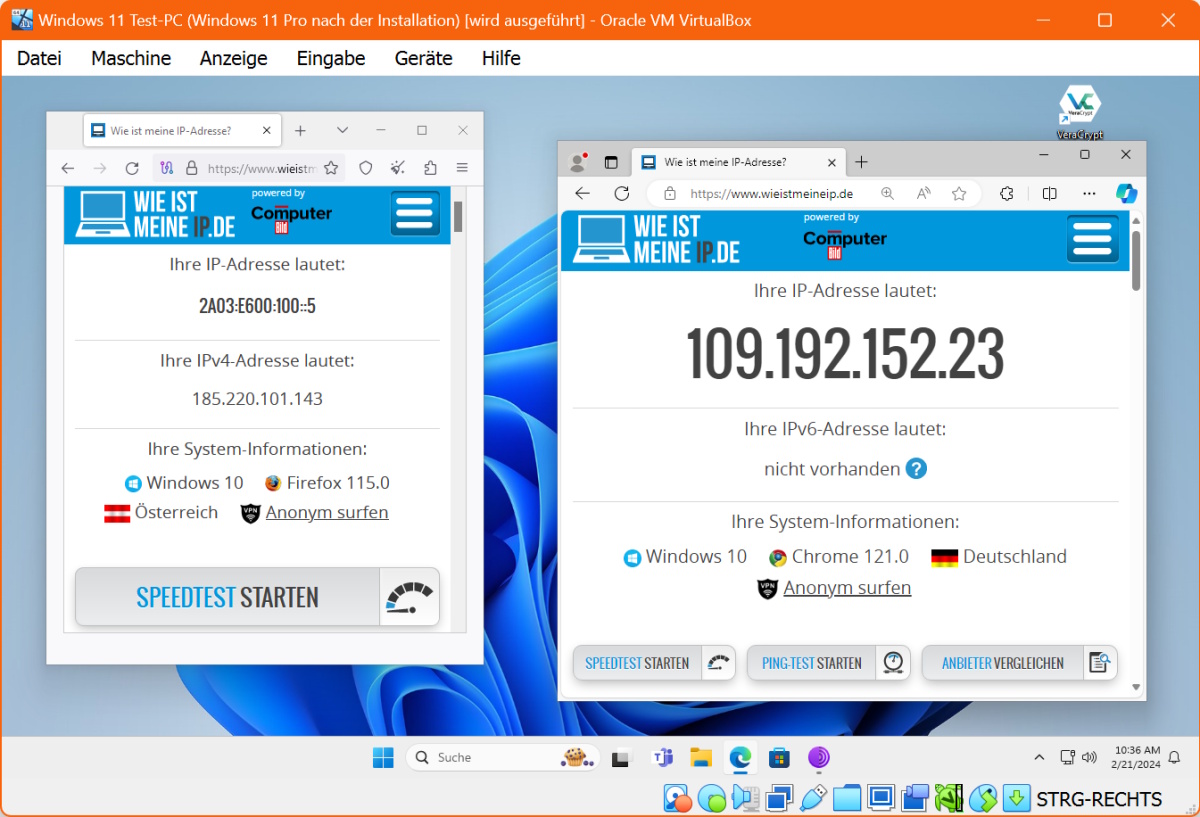

Steht die Verbindung, kannst Du direkt prüfen, ob Tor wie gewünscht arbeitet. Rufe dafür einfach die Seite www.wieistmeineip.de auf. Tor will jetzt wissen, ob in Zukunft immer nur die englischsprachigen Versionen der Webseite geladen werden sollen, um die Privatsphäre weiter zu erhöhen. Diese Nachfrage solltest Du verneinen. Danach kannst Du die genannte Internetseite in einem anderen Browser anschauen. Auch Firefox oder Edge zeigen Dir nun Deine IP an – die sich aber von der unterscheidet, die Du beim Öffnen der Seite über den Tor-Browser angezeigt bekommst. Schon hier wird erkennbar, dass Anonymität großgeschrieben wird – anhand Deiner IP-Adresse bist Du beim Surfen mit Tor nicht mehr im Netz erkennbar.

Du möchtest wissen, warum das Laden der Webseiten über den Tor-Browser so viel länger dauert als bei einem normalen Browser? Diese Frage ist leicht zu beantworten: Die Anonymisierung ist dafür verantwortlich, denn es dauert einige Zeit länger, die Anfragen und Daten über verschiedene Nodes zu schicken. Bei einem direkten Austausch der Daten, wie er über Firefox, Safari, Edge oder Opera vorgenommen wird, kommt es nicht zu dieser Verzögerung. Das Surfen im Darknet ist damit zwar sicherer und gänzlich anonym möglich, dafür brauchst Du jedoch mehr Zeit.